摘要:

https://wiki.teamssix.com/ https://github.com/teamssix/awesome-cloud-security cf使用案列: https://zone.huoxian.cn/d/1341-cf https://zone.huoxian.cn/d/2557 阅读全文

摘要:

Return Oriented Programming ret2syscall 对于我们来说,想要执行的是这一段代码,如果文件是静态编译的话,就可以直接在ida里寻找我们想构造的execve函数的汇编地址 但是我们想要构造一条完整的攻击链,从而拼凑成上述代码 我们就可以找关于pop ret的汇编地址 阅读全文

摘要:

ret2shellcode 篡改栈帧上的返回地址为攻击者手动传入的 shellcode 所在缓冲区地址初期往往将 shellcode 直接写入栈缓冲区目前由于 the NX bits 保护措施的开启,栈缓冲区不可执行,故当下的常用手段变为向 bss 缓冲区写入 shellcode 或向堆缓冲区写入 阅读全文

摘要:

栈溢出-ret2text C语言函数调用栈 函数调用栈是指程序运行时内存一段连续的区域用来保存函数运行时的状态信息,包括函数参数与局部变量等称之为“栈”是因为发生函数调用时,调用函数(caller)的状态被保存在栈内,被调用函数(callee)的状态被压入调用栈的栈顶在函数调用结束时,栈顶的函数(c 阅读全文

摘要:

#PWN基础 程序的编译与链接 编译:由C语言代码生成汇编代码 汇编:由汇编代码生成机器码 链接:将多个机器码的目标文件链接成一个可执行文件 Linux下的可执行文件格式ELF 什么是可执行文件? 广义:文件中的数据是可执行代码的文件.out、.exe、.sh、.py 狭义:文件中的数据是机器码的文 阅读全文

摘要:

ADCS证书服务打法 探测域内证书服务 判断是否存在域和adcs证书 ipconfig /all #查看ip配置详细信息 目标机器1.1.1.1 --》vps1.1.1.2———》win ping 192.168.1.1 不出网 --》1.1.1.1 iox proxy -r 1.1.1.2:123 阅读全文

摘要:

阅读全文

摘要:

#web打点 ##网站信息收集 http://216.224.123.190/ ##服务器端口信息 └─$ nmap -sT -A 216.224.123.190 Starting Nmap 7.92 ( https://nmap.org ) at 2022-09-27 23:05 EDT Nmap 阅读全文

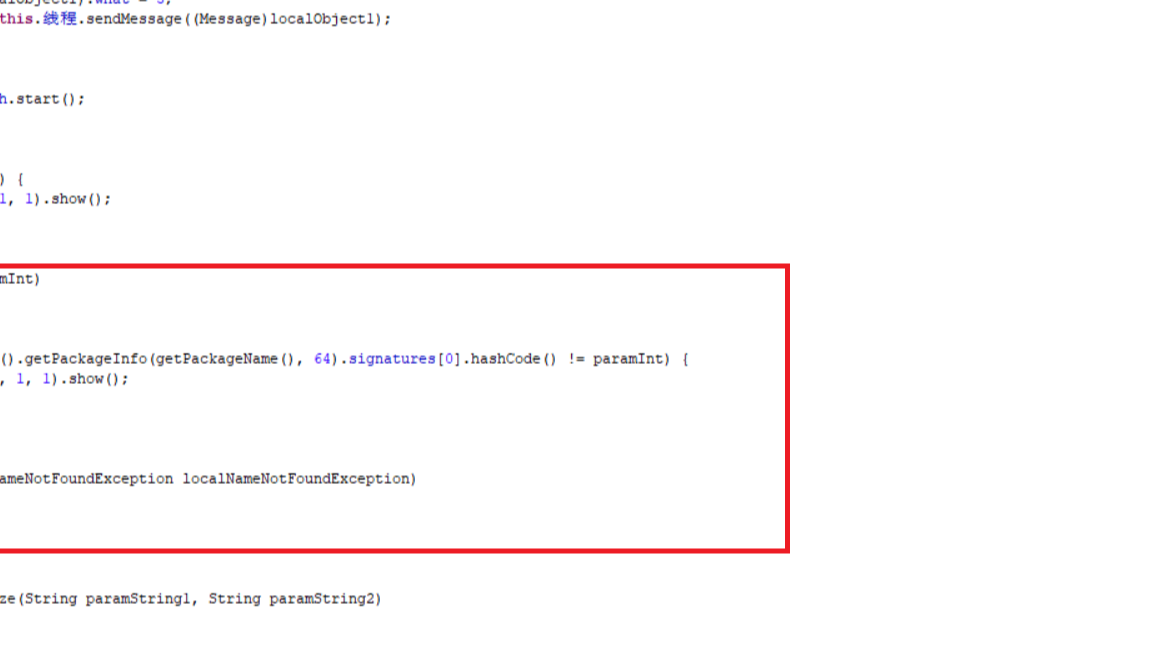

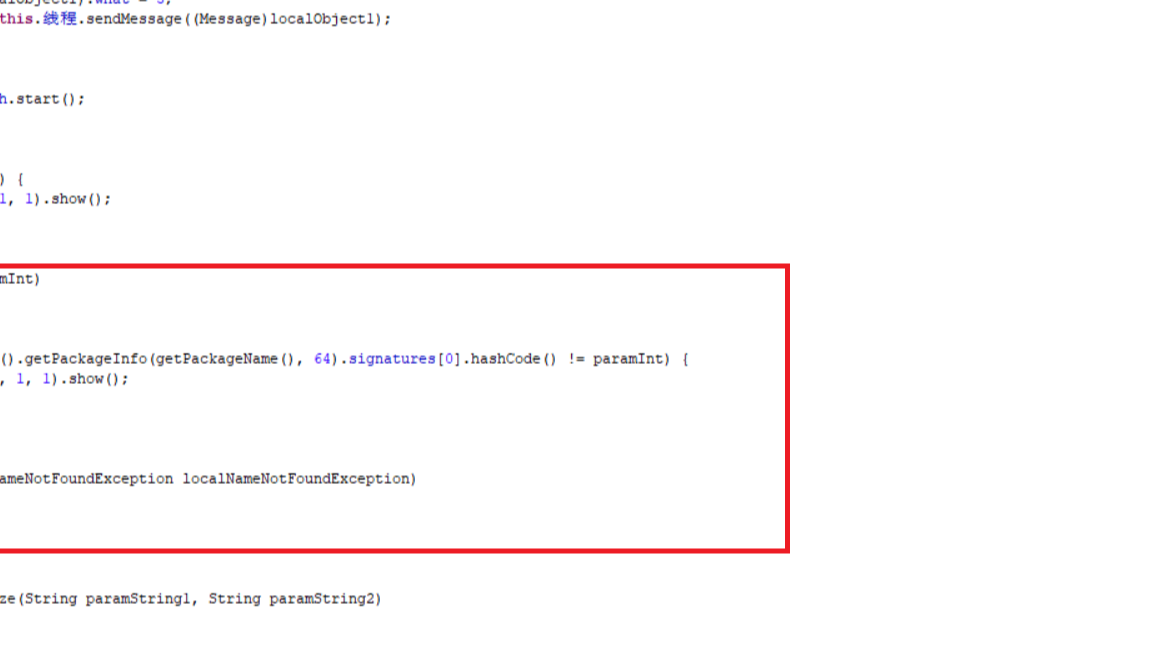

摘要:  #使用AndroidKiller进行重编译该软件 发现签名失败 #搜索关键字:signatures 找到该文件函数点:qian() 反编译观察java代码: 可以看到在if里面进行了一判断,判断sing值是否正确,若不是,则Toast.makeText强行爆出错误 所以我们可以尝试将报错弹窗的代码注 阅读全文

#使用AndroidKiller进行重编译该软件 发现签名失败 #搜索关键字:signatures 找到该文件函数点:qian() 反编译观察java代码: 可以看到在if里面进行了一判断,判断sing值是否正确,若不是,则Toast.makeText强行爆出错误 所以我们可以尝试将报错弹窗的代码注 阅读全文

#使用AndroidKiller进行重编译该软件 发现签名失败 #搜索关键字:signatures 找到该文件函数点:qian() 反编译观察java代码: 可以看到在if里面进行了一判断,判断sing值是否正确,若不是,则Toast.makeText强行爆出错误 所以我们可以尝试将报错弹窗的代码注 阅读全文

#使用AndroidKiller进行重编译该软件 发现签名失败 #搜索关键字:signatures 找到该文件函数点:qian() 反编译观察java代码: 可以看到在if里面进行了一判断,判断sing值是否正确,若不是,则Toast.makeText强行爆出错误 所以我们可以尝试将报错弹窗的代码注 阅读全文

摘要:

参考资料: https://www.cnblogs.com/lcxblogs/p/14216525.html #内网域-权限维持-基于验证DLL加载-SSP 方法一:但如果域控制器重启,被注入内存的伪造的SSP将会丢失。 privilege::debug misc::memssp C:\Window 阅读全文

摘要:

#内网域&单机版-权限维持-基于用户-隐藏用户 https://github.com/wgpsec/CreateHiddenAccount CreateHiddenAccount -u xiaodi -p Xiaodi!@#45 控制面板能查看到,命令查看看不到,单机版无法删除,域环境可以删除 #内 阅读全文

摘要:

获取域控权限 获取域控权限的方法 在域渗透中、作为渗透测试人员,获取域控的权限基本上可以获取整个内网的权限 1.高权限读取本地密码 当域管理员在域成员机器上登录进行工作的时候,会将明文密码保存在本地进行的lsass.exe,可以通过mimikatz来读取到本地的明文密码。 privilege::de 阅读全文

摘要:

#Apache Shiro Apache Shiro 是⼀个功能强⼤且易于使⽤的 Java 安全框架,它⽤于处理身份验证,授权,加密和会话 管理 在默认情况下 , Apache Shiro 使⽤ CookieRememberMeManager 对⽤户身份进⾏序列化/反序列化 , 加 密/解密和编码/ 阅读全文

摘要:

打开之后 通过jd-gui反编译导出放到idea的maven中 导入需要的jar包记得把包名改好!!! 1.看路由 /readobject路由会接收data参数,进行base64Decode解码,读取一个name字符串和year整数,当name.equals("gadgets") && year = 阅读全文

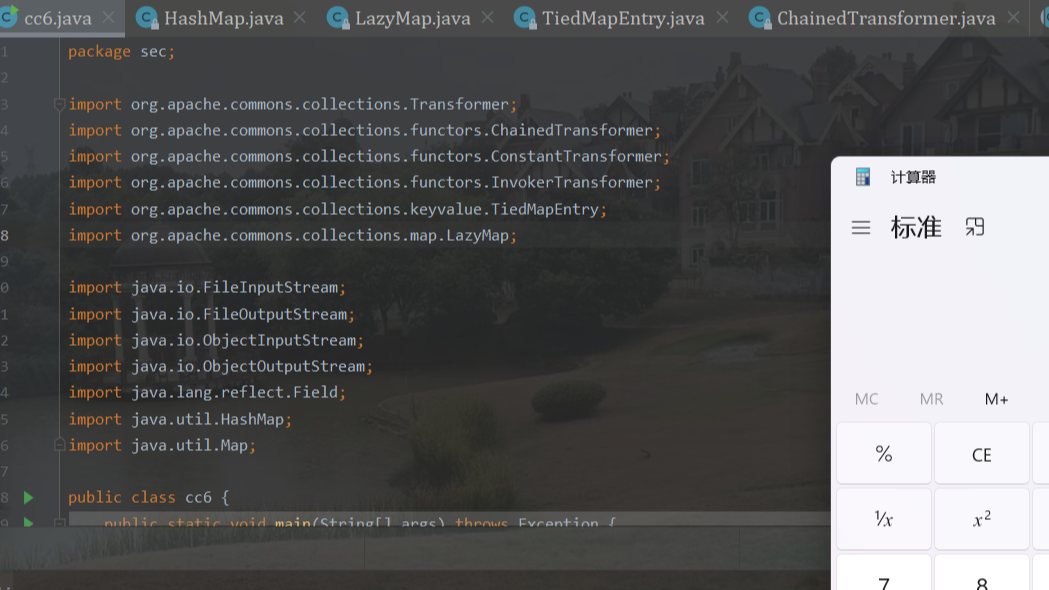

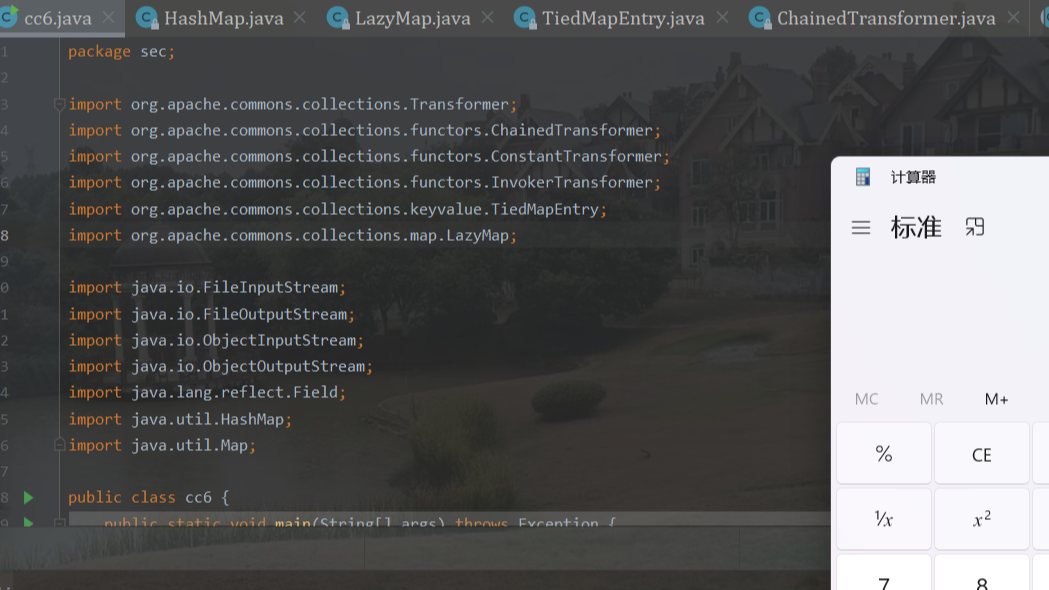

摘要:  #前⾔ jdk8u71之后,CC1链就不能⽤了,在ysoserial⾥,CC6链算是⽐较通⽤的利⽤链了,主要就是⾼版本兼容。 #TiedMapEntry 解决Java⾼版本的利⽤问题,实际上就是找上下⽂中有没有其他调⽤LazyMap#get的地⽅,这⾥找到的类就是 org.apache.common 阅读全文

#前⾔ jdk8u71之后,CC1链就不能⽤了,在ysoserial⾥,CC6链算是⽐较通⽤的利⽤链了,主要就是⾼版本兼容。 #TiedMapEntry 解决Java⾼版本的利⽤问题,实际上就是找上下⽂中有没有其他调⽤LazyMap#get的地⽅,这⾥找到的类就是 org.apache.common 阅读全文

#前⾔ jdk8u71之后,CC1链就不能⽤了,在ysoserial⾥,CC6链算是⽐较通⽤的利⽤链了,主要就是⾼版本兼容。 #TiedMapEntry 解决Java⾼版本的利⽤问题,实际上就是找上下⽂中有没有其他调⽤LazyMap#get的地⽅,这⾥找到的类就是 org.apache.common 阅读全文

#前⾔ jdk8u71之后,CC1链就不能⽤了,在ysoserial⾥,CC6链算是⽐较通⽤的利⽤链了,主要就是⾼版本兼容。 #TiedMapEntry 解决Java⾼版本的利⽤问题,实际上就是找上下⽂中有没有其他调⽤LazyMap#get的地⽅,这⾥找到的类就是 org.apache.common 阅读全文

摘要:

#委派攻击分类: 1、非约束性委派 2、约束性委派 3、基于资源的约束性委派 #横向移动-原理利用-约束委派&非约束委派 -非约束委派 原理: 机器A(域控)访问具有非约束委派权限的机器B的服务,会把当前认证用户(域管用户)的的TGT放在ST票据中,一起发送给机器B,机器B会把TGT存储在lsass 阅读全文

摘要:

#基本知识点: 与NLTM认证相关的安全问题主要有Pass The Hash、利用NTLM进行信息收集、Net-NTLM Hash破解、NTLM Relay几种。PTH前期已经了,运用mimikatz、impacket工具包的一些脚本、CS等等都可以利用,NTLM Relay又包括(relay to 阅读全文

摘要:

#CVE-2017-0146 CVE-2017-0146(MS17010) Windows 7 8.1 10; Windows Server 2008 2012 2016; -插件检测-横向移动 -CS联动MSF-检测&利用 1、CS创建外联监听器 2、CS执行联动MSF msf-ip 8888 s 阅读全文

摘要:

1、端口扫描 exchange会对外暴露接口如OWA,ECP等,会暴露在80端口,而且25/587/2525等端口上会有SMTP服务,所以可以通过一些端口特征来定位exchange。 2、SPN扫描 powershell setspn -T 0day.org -q */* 3、脚本探针 python 阅读全文

摘要:

#WinRM WinRM代表Windows远程管理,是一种允许管理员远程执行系统管理任务的服务。 默认情况下支持Kerberos和NTLM身份验证以及基本身份验证。 移动条件:双方都启用的Winrm rs的服务! 使用此服务需要管理员级别凭据。 Windows 2008 以上版本默认自动状态,Win 阅读全文